- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Последнее изменение 2025-01-22 17:39.

Как создать правило статического NAT для исходящего трафика:

- Перейдите к: Политика и объекты> Объекты> Пулы IP-адресов.

- Щелкните значок « Создавать Новая ».

- Имя = Все, что угодно, что-нибудь описательное.

- Комментарии = Необязательно.

- Тип = Выберите «Один к одному»

- Внешний диапазон IP = просто введите один общедоступный IP-адрес.

- ARP Reply = Снимите этот флажок (по умолчанию установлен)

Итак, как создать NAT в FortiGate?

В этом примере мы используем интерфейс WAN 1 устройства FortiGate устройство подключено к Интернету, а внутренний интерфейс подключен к сети DMZ.

Конфигурация статического NAT для Fortigate

- Перейдите в Объекты брандмауэра> Виртуальный IP-адрес> Виртуальный IP-адрес.

- Выберите "Создать".

- Выполните следующие действия и выберите ОК.

Также можно спросить, что такое VIP в FortiGate? Виртуальные IP-адреса. Сопоставление определенного IP-адреса с другим конкретным IP-адресом обычно называется NAT назначения. Когда центральная таблица NAT не используется, FortiOS называет это Виртуальный IP Адрес, иногда называемый VIP.

Кроме того, как мне установить статический исходящий Nat?

Настройка статического порта с использованием гибридного NAT для исходящего трафика

- Перейдите к Firewall> NAT на вкладке Outbound.

- Выберите Hybrid Outbound NAT.

- Щелкните Сохранить.

- Щелкните Добавить со стрелкой вверх, чтобы добавить правило вверху списка.

- Установите интерфейс на WAN.

- Установите протокол, соответствующий желаемому трафику (например, UDP)

Что такое DMZ в брандмауэре FortiGate?

DMZ . DMZ (назван в честь термина « демилитаризованная зона ”) - это интерфейс на FortiGate блок, который предоставляет внешним пользователям безопасный доступ к защищенной подсети во внутренней сети, не предоставляя им доступа к другим частям сети.

Рекомендуемые:

Какое основное правило вывода в логическом программировании?

В логике правило вывода, правило вывода или правило преобразования - это логическая форма, состоящая из функции, которая берет посылки, анализирует их синтаксис и возвращает заключение (или заключения). Популярные правила вывода в логике высказываний включают modus ponens, modus tollens и противопоставление

Что такое правило NAT?

Трансляция сетевых адресов (NAT) - это метод переназначения одного пространства IP-адресов в другое путем изменения информации о сетевом адресе в IP-заголовке пакетов во время их передачи через устройство маршрутизации трафика. Один маршрутизируемый в Интернете IP-адрес шлюза NAT может использоваться для всей частной сети

Как сделать статический NAT в FortiGate?

Fortigate Static NAT Configuration Перейдите в Объекты брандмауэра> Виртуальный IP-адрес> Виртуальный IP-адрес. Выберите "Создать". Выполните следующие действия и выберите ОК

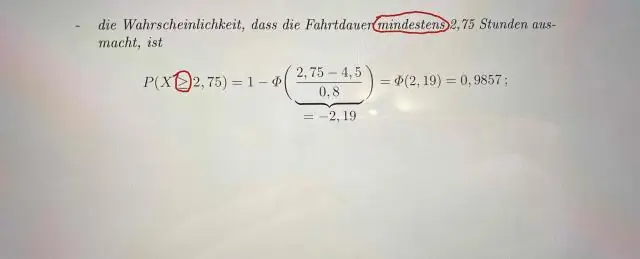

Как вы применяете правило сложения вероятностей?

Правило сложения 2: когда два события, A и B, не исключают друг друга, между этими событиями существует некоторое перекрытие. Вероятность того, что произойдет A или B, - это сумма вероятностей каждого события за вычетом вероятности перекрытия. P (A или B) = P (A) + P (B) - P (A и B)

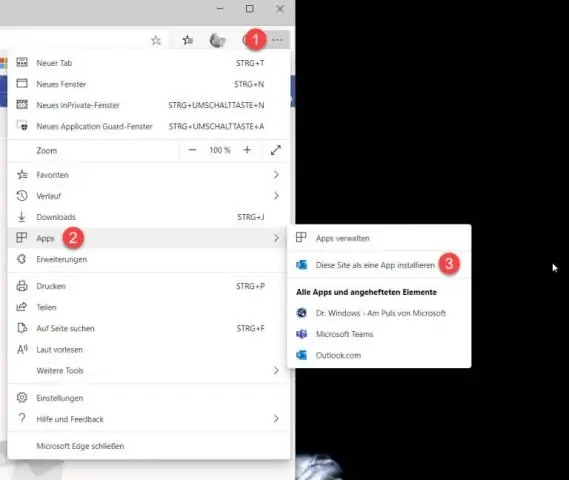

Как создать правило транспорта в Office 365?

Создайте правило транспорта Office 365, чтобы изменить тему сообщения, чтобы сделать его идентифицируемым. Войдите на портал администрирования Office 365 и перейдите на страницу администрирования Exchange. Зайдите в раздел «Почтовый поток». Нажмите кнопку добавления и выберите вариант создания нового правила. Откроется окно нового правила транспорта