Оглавление:

- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Последнее изменение 2025-01-22 17:38.

Семь фаз кибератаки

- Шаг первый - Разведка. Перед запуском атака , хакеры сначала идентифицируют уязвимую цель и исследуют лучшие способы ее использования.

- Шаг второй - Оружие.

- Шаг третий - Доставка.

- Шаг четвертый - Эксплуатация.

- Шаг пятый - Установка.

- Шаг шестой - Командование и контроль.

- Шаг седьмой - Действие по достижению цели.

Точно так же каковы этапы кибератаки?

Шесть этапов злонамеренной кибератаки

- Разведка - формирование стратегии атаки.

- Сканирование - поиск уязвимостей.

- Exploit - Начало атаки.

- Обслуживание доступа - сбор как можно большего количества данных.

- Exfiltration - Кража конфиденциальных данных.

- Предотвращение идентификации - маскировка присутствия для поддержания доступа.

Кроме того, каковы 4 типа кибератак? 10 самых распространенных типов кибератак

- Атаки типа отказа в обслуживании (DoS) и распределенного отказа в обслуживании (DDoS).

- Атака «человек посередине» (MitM).

- Фишинговые и целевые фишинговые атаки.

- Атака проезжающим мимо.

- Парольная атака.

- Атака с использованием SQL-инъекций.

- Атака с использованием межсайтового скриптинга (XSS).

- Подслушивающая атака.

Просто так, каков первый этап кибератаки?

Разведка: во время первая ступень принадлежащий атака жизненный цикл, кибер противники тщательно планируют свой метод атака . Они исследуют, выявляют и выбирают цели, которые позволят им достичь своих целей. Злоумышленники собирают информацию из общедоступных источников, таких как Twitter, LinkedIn и корпоративные веб-сайты.

Что происходит на этапе исследования кибератаки?

В этап обследования Злоумышленники будут использовать любые доступные средства для поиска технических, процедурных или физических уязвимостей, которые они могут попытаться использовать. Они будут использовать информацию из открытых источников, такую как LinkedIn и Facebook, службы управления доменными именами / поиска и социальные сети.

Рекомендуемые:

Каковы этапы цикла обработки информации?

Цикл обработки информации в контексте компьютеров и компьютерной обработки состоит из четырех этапов: ввод, обработка, вывод и хранение (IPOS)

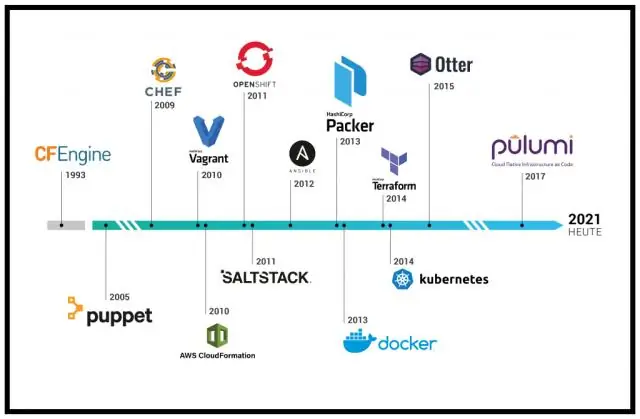

Каковы этапы и технологические драйверы эволюции ИТ-инфраструктуры?

Каковы этапы и технологические драйверы эволюции ИТ-инфраструктуры? Пять этапов эволюции ИТ-инфраструктуры: эра мэйнфреймов, эра персональных компьютеров, эра клиент / сервер, эра корпоративных вычислений и эра облачных и мобильных вычислений

Каковы этапы методологии Scrum?

Процесс Scrum обычно состоит из трех групп фаз: до начала игры, после игры и после нее. У каждого есть широкий набор задач, которые необходимо выполнить. Эти три этапа немного отличаются от других методологий управления проектами

Каковы этапы реагирования на инциденты?

Этапы реагирования на инциденты. Реагирование на инциденты обычно разбивается на шесть этапов; подготовка, идентификация, локализация, искоренение, восстановление и извлеченные уроки

Каковы этапы вторжения угроз кибербезопасности?

Существуют различные этапы вторжения в кибербезопасность: Recon. Вторжение и перечисление. Внедрение вредоносных программ и боковое перемещение