Оглавление:

- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Последнее изменение 2025-01-22 17:38.

Они разные этапы которые озабочены вторжение в кибербезопасность являются: Развед. Вторжение и перечисление. Внедрение вредоносного ПО и боковое перемещение.

Люди также спрашивают, какая из них не будет рассматриваться на этапах вторжения угроз кибербезопасности?

Ответ на ваш вопрос - Эксплуатация. Эксплуатации не будет учитываться на этапах вторжения угроз кибербезопасности . Эксплуатация является частью угроза атака на компьютерную систему, но это больше зависит от географического региона. Когда кто-то пытается воспользоваться уязвимостью в приложении или системе, которая называется Exploit.

Впоследствии возникает вопрос, каков процесс вторжения? Система обнаружения вторжения это процесс мониторинга событий, происходящих в компьютерной системе или сети, и их анализа на предмет признаков возможных инцидентов, которые представляют собой нарушения или неминуемые угрозы нарушения политик компьютерной безопасности, политик допустимого использования или стандартных методов обеспечения безопасности.

Также, чтобы знать, каковы фазы кибератаки?

Семь фаз кибератаки

- Шаг первый - Разведка. Перед запуском атаки хакеры сначала идентифицируют уязвимую цель и исследуют лучшие способы ее использования.

- Шаг второй - Оружие.

- Шаг третий - Доставка.

- Шаг четвертый - Эксплуатация.

- Шаг пятый - Установка.

- Шаг шестой - Командование и контроль.

- Шаг седьмой - Действие по достижению цели.

Что такое вторжение в кибербезопасность?

Сеть вторжение любое несанкционированное действие на компьютер сеть. В большинстве случаев такая нежелательная активность поглощает сетевые ресурсы, предназначенные для других целей, и почти всегда угрожает безопасность сети и / или ее данных.

Рекомендуемые:

Каковы этапы цикла обработки информации?

Цикл обработки информации в контексте компьютеров и компьютерной обработки состоит из четырех этапов: ввод, обработка, вывод и хранение (IPOS)

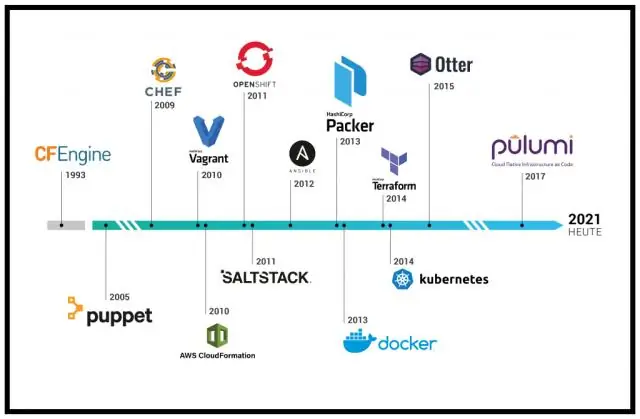

Каковы этапы и технологические драйверы эволюции ИТ-инфраструктуры?

Каковы этапы и технологические драйверы эволюции ИТ-инфраструктуры? Пять этапов эволюции ИТ-инфраструктуры: эра мэйнфреймов, эра персональных компьютеров, эра клиент / сервер, эра корпоративных вычислений и эра облачных и мобильных вычислений

Каковы этапы методологии Scrum?

Процесс Scrum обычно состоит из трех групп фаз: до начала игры, после игры и после нее. У каждого есть широкий набор задач, которые необходимо выполнить. Эти три этапа немного отличаются от других методологий управления проектами

Каковы этапы реагирования на инциденты?

Этапы реагирования на инциденты. Реагирование на инциденты обычно разбивается на шесть этапов; подготовка, идентификация, локализация, искоренение, восстановление и извлеченные уроки

Что такое моделирование угроз в кибербезопасности?

Моделирование угроз - это процедура оптимизации сетевой безопасности путем определения целей и уязвимостей, а затем определения контрмер для предотвращения или смягчения последствий угроз для системы