- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Последнее изменение 2025-01-22 17:38.

Как отключить устаревшие версии SSL / TLS в Apache

- Используйте vi (или vim) для редактирования ssl .

- Ищите SSL Раздел поддержки протокола:

- Прокомментируйте строку SSLProtocol all -SSLv2 -SSLv3, добавив перед ней символ решетки.

- Добавьте под ним строчку:

- У нас есть отключен TLS 1.0 / 1.1 и SSL 2.0 / 3.0, и мы продолжаем расследование SSL Cipher Suite.

Соответственно как отключить безопасность TLS?

Щелкните левой кнопкой мыши значок шестеренки:

- В раскрывающемся меню выберите «Свойства обозревателя»:

- Щелкните вкладку «Дополнительно», прокрутите вниз и снимите флажки «SSL 3.0» и «TLS 1.0».

- Нажмите «ОК», чтобы принять изменения, которые должны немедленно вступить в силу.

- В поле «Поиск» введите «tls».

Также можно спросить, как отключить SSLv3 в Apache? Apache: отключение протокола SSL v3

- Найдите конфигурацию протокола SSL на сервере Apache. Например,

- Добавьте или обновите следующие строки в вашей конфигурации: SSLProtocol all -SSLv2 -SSLv3.

- Перезагрузите Apache. Например, введите следующую команду:

- Вы успешно отключили протокол SSL v3.

В связи с этим, как мне отключить слабые протоколы SSL и шифрование в Apache?

Отключить слабые шифры в Apache + CentOS

- Отредактируйте следующий файл. vi /etc/httpd/conf.d/ssl.conf.

- Нажмите клавишу «Shift и G», чтобы перейти к концу файла.

- Скопируйте и вставьте следующие строки.

- Нам нужно убедиться, что строки, которые мы добавили в файл конфигурации, не включены по умолчанию.

- Сохраните файл в «vi», запустив «: wq»

- Перезагрузите Apache.

Как отключить TLS в Linux?

Чтобы отключить TLS 1.0:

- Выполните следующую команду, чтобы удалить TLS 1.0 из протокола SSL: sudo sed -i 's / TLSv1 //' /etc/nginx/conf.d/ssfe.conf.

- Подтвердите изменения в протоколе SSL, используя команду ниже:

- Перезапустите службу ngix, чтобы изменения вступили в силу:

- Протестируйте новую конфигурацию с помощью веб-сайта SSL Server Test.

Рекомендуемые:

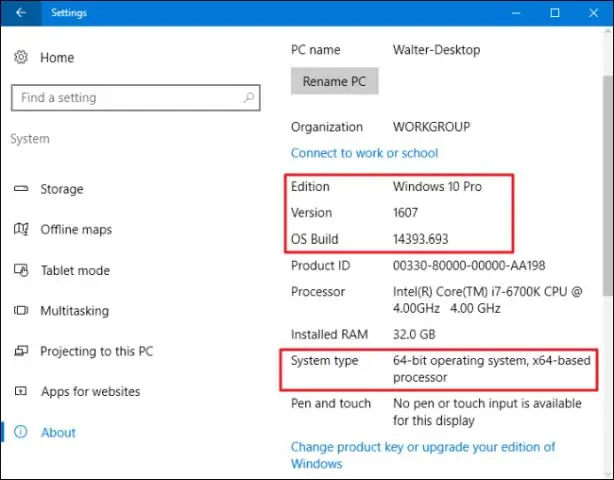

Как мне вернуться к предыдущей версии Windows 10?

Как восстановить предыдущие версии файлов в Windows 10 Откройте проводник. Перейдите к файлу или папке, предыдущую версию которой вы хотите восстановить. Щелкните папку правой кнопкой мыши и выберите «Предыдущие версии» в контекстном меню. В списке "Версии файлов" выберите версию, которую вы хотите восстановить. Чтобы быстро восстановить предыдущую версию, нажмите кнопку Восстановить

Как вернуться к классической версии Hotmail из Outlook?

Переключиться с Outlook на Hotmail. Щелкните значок «Настройки» (представленный значком шестеренки) в правом верхнем углу и выберите «Вернуться к Hotmail». Вам будет предоставлена возможность отправить отзыв на сайт. Как только вы выберете свой вариант, вы будете перенаправлены в старую версию Windows Live

Как обновить Adobe Acrobat DC до версии Pro?

Обновите Adobe Acrobat вручную Запустите Acrobat и выберите «Справка»> «Проверить наличие обновлений». Если доступно обновление, вы увидите диалоговое окно, показанное ниже. Щелкните Загрузить. Обновление загружается в фоновом режиме. После установки обновления отображается диалоговое окно «Обновление успешно выполнено»

Что означает устаревшие приложения?

Устаревшее приложение (унаследованное приложение) - это устаревшая или устаревшая программа. Хотя устаревшее приложение по-прежнему работает, оно может работать нестабильно из-за проблем совместимости с текущими операционными системами (ОС), браузерами и инфраструктурами информационных технологий (ИТ)

Можем ли мы использовать устаревшие методы в Java?

То же самое для @Deprecated в Java - вы все еще можете использовать этот метод, но на свой страх и риск - в будущем у него могут быть лучшие альтернативы, и он может даже не поддерживаться. Если вы используете устаревший код, это обычно нормально, если вам не нужно переходить на более новый API - устаревший код может там не существовать