- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Последнее изменение 2025-01-22 17:38.

Вот 5 шагов по защите вашей системы с помощью моделирования угроз

- Шаг 1. Определите цели безопасности.

- Шаг 2: Определите активы и внешние зависимости.

- Шаг 3: Определите зоны доверия.

- Шаг 4. Определите потенциал угрозы и уязвимости.

- Шаг 5: документ модель угрозы .

Что такое процесс моделирования угроз?

Моделирование угроз это процедура для оптимизации сетевой безопасности путем определения целей и уязвимостей, а затем определения контрмер для предотвращения или смягчения последствий, угрозы в систему. Ключ к моделирование угроз состоит в том, чтобы определить, где следует приложить наибольшие усилия для обеспечения безопасности системы.

Кроме того, когда следует выполнять моделирование угроз? Моделирование угроз: 12 доступных методов

- Для создания используются методы моделирования угроз.

- Было разработано множество методов моделирования угроз.

- Моделирование угроз следует выполнять на ранних этапах цикла разработки, когда потенциальные проблемы могут быть обнаружены на ранней стадии и устранены, что предотвращает более дорогостоящее исправление в будущем.

Принимая это во внимание, какими тремя способами люди могут начать моделирование угроз?

Вы будете Начните с очень простым методы например, спросить: Что у вас модель угрозы ? » и мозговой штурм о угрозы . Они могут работать на эксперта по безопасности, а могут работать и на вас. Оттуда вы узнаете о три стратегии для моделирование угроз : сосредоточение внимания на активах, на злоумышленниках и на программном обеспечении.

Какой инструмент можно использовать для моделирования угроз?

OWASP Угроза Дракон является веб-интерфейс и простой использовать и усыновить. Этот инструмент первый настоящий продукт с открытым исходным кодом, который может быть использован сделать моделирование угроз реальность во всех организациях. Майк Гудвин является автор Угроза Дракон.

Рекомендуемые:

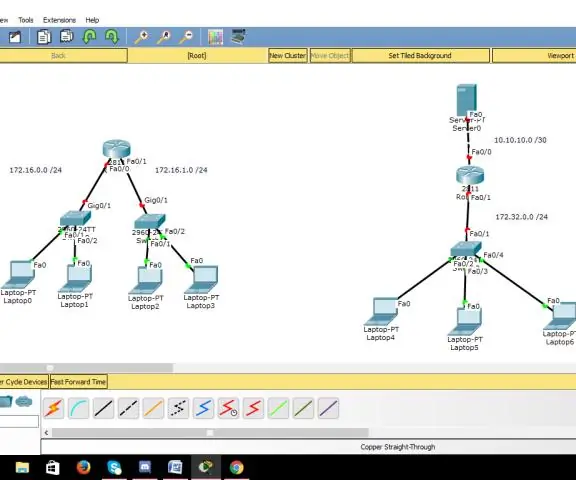

Как остановить моделирование в Packet Tracer?

Нажмите кнопку Auto Capture / Play еще раз, чтобы остановить симуляцию. Чтобы удалить сложный PDU, нажмите кнопку «Удалить» на панели «Моделирование событий» в нижней части окна Packet Tracer

Что такое моделирование угроз в кибербезопасности?

Моделирование угроз - это процедура оптимизации сетевой безопасности путем определения целей и уязвимостей, а затем определения контрмер для предотвращения или смягчения последствий угроз для системы

Какими тремя способами люди могут начать моделирование угроз?

Вы начнете с очень простых методов, таких как вопрос: «Какая у вас модель угроз?» и мозговой штурм об угрозах. Они могут работать на эксперта по безопасности, а могут работать и на вас. Оттуда вы узнаете о трех стратегиях моделирования угроз: сосредоточение внимания на активах, сосредоточение внимания на злоумышленниках и сосредоточение внимания на программном обеспечении

Что такое предотвращение угроз Пало-Альто?

Межсетевой экран нового поколения Palo Alto Networks обладает уникальными возможностями предотвращения угроз, которые позволяют защитить вашу сеть от атак, несмотря на использование методов уклонения, туннелирования или обхода. Предотвращение угроз содержит более подробную информацию о том, как защитить вашу сеть от угроз

Каковы этапы вторжения угроз кибербезопасности?

Существуют различные этапы вторжения в кибербезопасность: Recon. Вторжение и перечисление. Внедрение вредоносных программ и боковое перемещение