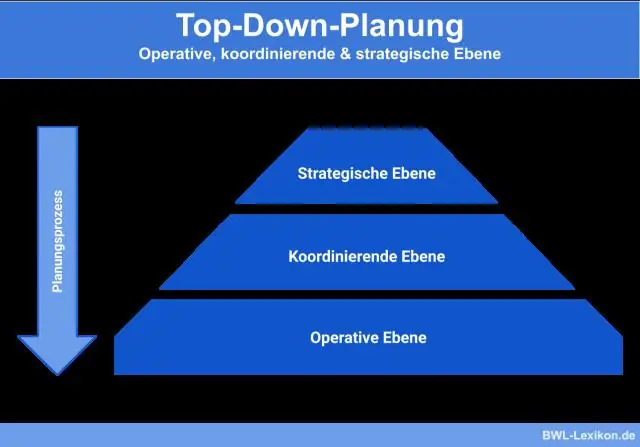

Разработка сверху вниз Подход к разработке программы, при котором прогресс достигается путем определения требуемых элементов с точки зрения более основных элементов, начиная с требуемой программы и заканчивая достижением языка реализации. Последнее изменение: 2025-01-22 17:01

Как сканировать штрих-код WhatsApp на Android Откройте страницу «WhatsApp Web». Откройте приложение WhatsApp на своем устройстве Android. Щелкните «⋮». Этот значок расположен в правом верхнем углу экрана. Щелкните "WhatsApp Web". Эта опция находится в раскрывающемся меню. Наведите камеру на QR-код. Последнее изменение: 2025-01-22 17:01

3. Примите решительные меры на открытом воздухе. Удалите всю мульчу за пределами дома и используйте только кедровую мульчу. Удалите все пни или другую древесину вокруг дома. Было показано, что полы в почве озеленения убивают термитов. Последнее изменение: 2025-01-22 17:01

Минуты NET10 нельзя передать на телефон Tracfone. Однако вы можете перенести свой номер телефона на Tracfone. Последнее изменение: 2025-01-22 17:01

Интеллектуальные коммутаторы обладают некоторыми возможностями, которые есть у управляемых, но более ограничены, стоят меньше, чем управляемые переключатели, и стоят дороже, чем неуправляемые. Они могут стать отличным переходным решением, когда стоимость управляемого коммутатора не может быть оправдана. Это маркетинговые термины. Последнее изменение: 2025-01-22 17:01

Виртуальное наследование решает классическую «проблему алмаза». Это гарантирует, что дочерний класс получит только один экземпляр общего базового класса. Другими словами, у класса Snake будет только один экземпляр класса LivingThing. Классы Animal и Reptile разделяют этот экземпляр. Последнее изменение: 2025-01-22 17:01

Администраторам баз данных требуется как минимум степень бакалавра в области информатики или информатики для большинства должностей начального уровня. В зависимости от размера и сложности их компании или руководящего органа этим специалистам может потребоваться степень магистра в области администрирования баз данных или информационных технологий. Последнее изменение: 2025-01-22 17:01

Описание. Помощник cfn-hup - это демон, который обнаруживает изменения в метаданных ресурсов и запускает указанные пользователем действия при обнаружении изменения. Это позволяет обновлять конфигурацию запущенных инстансов Amazon EC2 с помощью действия API UpdateStack. Последнее изменение: 2025-01-22 17:01

Какова цель коммуникативных паттернов? Обеспечить систематический способ обмена важной информацией. Начинается сверху организации, а затем течет вниз. Последнее изменение: 2025-01-22 17:01

В моноблоке есть отдельная башня. Смартфоны обычно обмениваются данными с другими устройствами или компьютерами по беспроводной сети. Хотя некоторые формы памяти являются постоянными, большая часть памяти временно хранит данные и инструкции, то есть ее содержимое стирается при выключении компьютера. Последнее изменение: 2025-01-22 17:01

Состояния гонки можно избежать за счет правильной синхронизации потоков в критических секциях. Синхронизация потоков может быть достигнута с помощью синхронизированного блока кода Java. Синхронизация потоков также может быть достигнута с помощью других конструкций синхронизации, таких как блокировки или атомарные переменные, такие как java. Последнее изменение: 2025-01-22 17:01

В 4-м классе ученики осваивают и развивают свои навыки умножения, деления и общих вычислений. Они учатся решать реальные задачи со словами, используя четыре основных операции: сложение, вычитание, умножение и деление. Последнее изменение: 2025-01-22 17:01

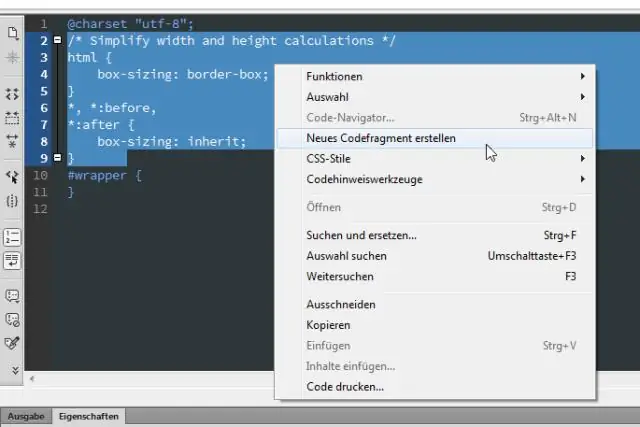

Вот как просмотреть или изменить значения по умолчанию: Выберите «Правка» → «Настройки» (Windows) / Dreamweaver → «Настройки» (Mac). Щелкните категорию «Новый документ» слева. Выберите тип документа из всплывающего окна документа по умолчанию. Последнее изменение: 2025-01-22 17:01

VXLAN - это метод инкапсуляции MAC в IP / UDP (MAC-in-UDP) с 24-битным идентификатором сегмента в форме идентификатора VXLAN ID. Более крупный идентификатор VXLAN ID позволяет масштабировать сегменты LAN до 16 миллионов в облачной сети. Коммутаторы Cisco Nexus 7000 предназначены для аппаратной функции VXLAN. Последнее изменение: 2025-01-22 17:01

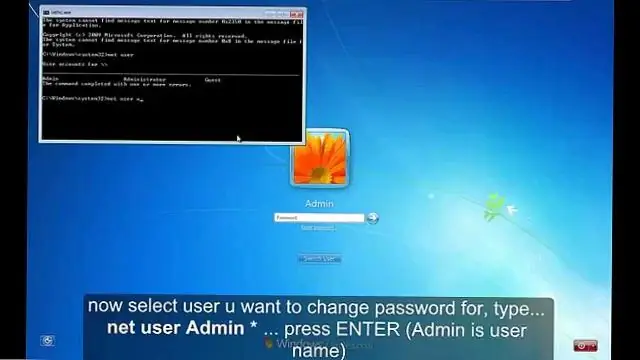

Смена пароля На телефоне или планшете Android откройте приложение "Настройки" Google Аккаунт Google. Вверху нажмите Безопасность. В разделе "Вход в Google" нажмите Пароль. Возможно, вам потребуется войти в систему. Введите новый пароль, затем нажмите «Изменить пароль». Последнее изменение: 2025-01-22 17:01

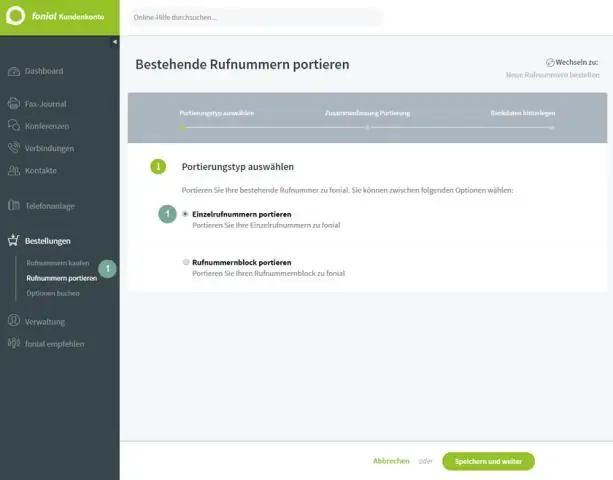

Просто отправьте SMS «PORT Mobile number» и отправьте на 1900 запрос на перенос из существующей сети. Когда вы отправите SMS, на ваш мобильный телефон Idea из вашей сети Telecom будет получен UPC (уникальный код порта). Последнее изменение: 2025-01-22 17:01

Вы можете использовать элемент управления DataGrid для отображения табличных данных. Он также предоставляет возможность вставлять, обновлять, сортировать и прокручивать данные. Использование и привязка Data Grid - это возможность вставлять, обновлять, сортировать и прокручивать данные. Последнее изменение: 2025-01-22 17:01

Невозможно отобразить ваш документ Google в виде длинной прокрутки информации без некоторого представления о том, где находятся разрывы страниц. Чтобы просмотреть разрывы страниц в виде простой пунктирной линии или физических разрывов в бумаге между страницами, переключите это в меню, выбрав «Просмотр»> «Распечатать макет». Последнее изменение: 2025-01-22 17:01

Карты SDHC предлагают от 4 ГБ до 32 ГБ, а SDXC предлагает более 32 ГБ. Нет разницы ни в качестве, ни в безопасности, ни в скорости. Скорость передачи зависит от «КЛАССА» карты, указанной на ней, а не от того, является ли это карта SDHC или SDXC. Последнее изменение: 2025-01-22 17:01

Сопряжение пульта ДУ с тачпадом и телевизора Android Вставьте новые батарейки в пульт ДУ с тачпадом. С помощью ИК-пульта дистанционного управления включите телевизор. На задней панели телевизора нажмите и удерживайте INPUT. удерживайте не менее пяти секунд. Инструкции по сопряжению появятся на экране телевизора. Нажмите пульт дистанционного управления с тачпадом, как показано на рисунке ниже, чтобы подключить его к телевизору. Последнее изменение: 2025-01-22 17:01

Ответ: Все они включены в каждый планшет Leapfrog Epic, но для тех, которые загружаются, требуется подключение к Wi-Fi, настройка устройства и родительская учетная запись для доступа. Последнее изменение: 2025-01-22 17:01

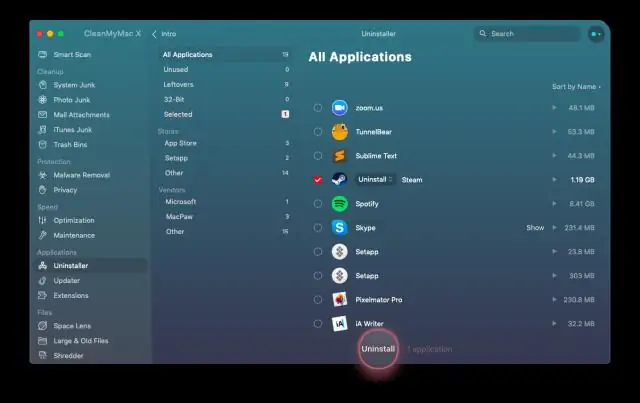

Как удалить игры из Steam на Mac, WindowsLinux Откройте приложение «Steam». Щелкните вкладку «Библиотека» в верхней части приложения Steam и найдите игру, которую хотите удалить из Steam. Щелкните правой кнопкой мыши (или удерживайте нажатой клавишу CONTROL и щелкните) игру, которую хотите удалить с компьютера, и удалите ее. Последнее изменение: 2025-01-22 17:01

Шаблон репозитория - это абстракция уровня доступа к данным. Он скрывает детали того, как именно данные сохраняются или извлекаются из базового источника данных. Подробная информация о том, как данные хранятся и извлекаются, находится в соответствующем репозитории. Последнее изменение: 2025-01-22 17:01

Система обработки транзакций собирает и хранит данные о. (деловых) транзакций и иногда контролирует решения. совершено в рамках сделки. Сделка - это деятельность. что изменяет сохраненные данные; примеры такой деятельности. Последнее изменение: 2025-01-22 17:01

Серверы WhatsApp НЕ хранят сообщения пользователей. Они хранят сообщения только до того момента, когда устройство пользователя будет подключено к сети, с максимальным периодом 30 дней с даты сообщения. Последнее изменение: 2025-01-22 17:01

Project Free TV - популярный сайт, используемый для бесплатного просмотра потокового видео. Однако с 2017 года он больше не используется. По сути, официального ответа от Project Free TV о его услугах нет. Нет никакой надежды получить его клонированные или зеркальные сайты в Интернете. Последнее изменение: 2025-01-22 17:01

Шаги Соберите и подсчитайте свои данные. Для любого набора значений данных среднее значение является мерой центрального значения. Найдите сумму значений данных. Первым шагом нахождения среднего значения является вычисление суммы всех точек данных. Разделите, чтобы найти среднее. Наконец, разделите сумму на количество значений. Последнее изменение: 2025-01-22 17:01

Примечание. Для этой клавиатуры требуются две (2) батарейки типа AA. Выключите клавиатуру. Используйте монету, чтобы снять крышку батарейного отсека. Вставьте две батарейки AA в батарейный отсек. Убедитесь, что положительные концы указывают правильное направление. Закройте крышку батарейного отсека. Включите клавиатуру. Последнее изменение: 2025-01-22 17:01

Я хочу больше власти! Устный перевод Динамик Номинальное значение в дБ Уровень звукового давления динамика в дБ 86 97 2 Вт 89100 4 Вт 92103 8 Вт 95106. Последнее изменение: 2025-01-22 17:01

Объяснение: В Индии наказание за кражу компьютерных документов, активов или исходного кода любого программного обеспечения из любой организации, физического лица или любым другим способом составляет 3 года тюремного заключения и штраф в размере рупий. 500 000. Последнее изменение: 2025-01-22 17:01

Эффект оператора DML не является постоянным, пока вы не зафиксируете транзакцию, которая его включает. Транзакция - это последовательность операторов SQL, которую Oracle Database рассматривает как единое целое (это может быть один оператор DML). Пока транзакция не будет зафиксирована, ее можно откатить (отменить). Последнее изменение: 2025-01-22 17:01

Вольфганг Кёлер. Последнее изменение: 2025-01-22 17:01

Хранимая процедура (также называемая proc, storp, sproc, StoPro, StoredProc, StoreProc, sp или SP) - это подпрограмма, доступная для приложений, которые обращаются к системе управления реляционными базами данных (RDBMS). Такие процедуры хранятся в словаре данных базы данных. Последнее изменение: 2025-01-22 17:01

Трансформаторы и трансформаторные розетки. Небольшие трансформаторы подключаются к розетке и создают низкое напряжение постоянного тока, которое используется в обычных электронных устройствах. Розетки трансформатора расположены шире, чем другие розетки, для размещения адаптеров трансформаторных блоков или других адаптеров большого размера. Последнее изменение: 2025-01-22 17:01

Для начала войдите в свою учетную запись Google и перейдите на Google Диск. Нажмите кнопку «Создать» слева и выберите «Colaboratory», если он установлен (если нет, нажмите «Подключить другие приложения», найдите «Colaboratory» и установите его). Оттуда импортируйте Pandas, как показано ниже (Colab уже установлен). Последнее изменение: 2025-01-22 17:01

Согласно минимально необходимому стандарту HIPAA, организации, подпадающие под действие HIPAA, должны прилагать разумные усилия для обеспечения того, чтобы доступ к PHI ограничивался минимально необходимой информацией для достижения намеченной цели конкретного использования, раскрытия или запроса. Последнее изменение: 2025-01-22 17:01

1 ответ. Невозможно пассивно разделить кабельную трассу без потерь. Вы можете разделить пробежку с гораздо меньшими потерями на одной ноге, используя устройство, называемое отводом (выглядит как стандартный сплиттер, за исключением случаев, когда вы обращаетесь к спецификациям). Последнее изменение: 2025-01-22 17:01

Red Forest - это название проекта для расширенной административной среды безопасности или ESAE. Все связанные компьютерные объекты, учетные записи пользователей и группы безопасности будут управляться в выделенном организационном подразделении первого уровня в производственном лесу. Последнее изменение: 2025-01-22 17:01

Безопасность сети Wi-Fi предназначена для защиты беспроводной сети от несанкционированного доступа. Иногда может случиться так, что пользователи не могут подключиться к сети Wi-Fi, зашифрованной с помощью WPA. Сеть Wi-Fi с шифрованием WPA запрашивает ключ аутентификации перед установкой соединения. Последнее изменение: 2025-01-22 17:01

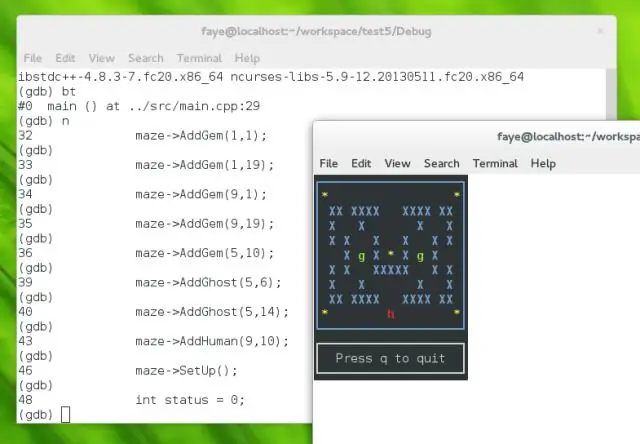

20.3. 2 Подключение к gdbserver Запустите GDB в хост-системе. Убедитесь, что у вас есть необходимые файлы символов (см. Главные и целевые файлы). Перед подключением загрузите символы для своего приложения с помощью команды file. Подключитесь к своей цели (см. Подключение к удаленной цели). Последнее изменение: 2025-01-22 17:01