Оглавление:

- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Последнее изменение 2025-01-22 17:39.

В бюллетене обсуждаются темы, представленные в SP 800 - 64 , и кратко описывает пять этапов жизненный цикл разработки системы ( SDLC ) процесс, который представляет собой общий процесс разработки, внедрения и вывода из эксплуатации информационных систем от запуска, анализа, проектирования, реализации и сопровождения до утилизации.

Точно так же каковы этапы SDLC?

Каждая модель жизненного цикла разработки программного обеспечения состоит из шести этапов:

- Сбор и анализ требований.

- Дизайн.

- Реализация или кодирование.

- Тестирование.

- Развертывание.

- Обслуживание.

Помимо вышеперечисленного, на каком этапе NIST SDLC находятся системы, разрабатываются и тестируются операционные усовершенствования и / или модификации системы, а также добавляется или заменяется аппаратное и / или программное обеспечение? Операции /Обслуживание Фаза . В этом фаза , системы и продукты находятся в место и работа , усовершенствования и / или модификации системы разрабатываются и тестируются, а оборудование а также программное обеспечение компоненты добавлен или заменен.

Точно так же спрашивается, что такое безопасный SDLC?

А Безопасный SDLC процесс гарантирует, что безопасность мероприятия по обеспечению гарантий, такие как тестирование на проникновение, анализ кода и анализ архитектуры, являются неотъемлемой частью усилий по разработке. Основные преимущества проведения Безопасный SDLC подход: Подробнее безопасный программное обеспечение как безопасность это постоянная проблема.

Какова цель интеграции информационной безопасности в процесс управления конфигурацией системы?

Безопасность сфокусированный управление конфигурацией помогает обеспечить соответствующие уровни безопасность для поддерживаться в течение система и управление из безопасность риски. Изменения, обновления и патчи в этом аппаратное и программное обеспечение почти всегда приводит в некоторая корректировка к в конфигурация системы.

Рекомендуемые:

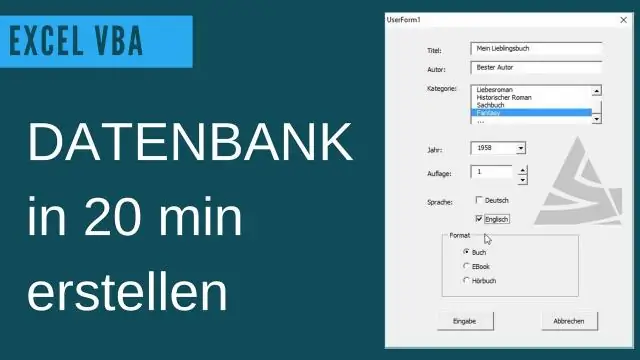

Каковы шаги по созданию реляционной базы данных?

7 Основные шаги по проектированию реляционной базы данных Определите назначение системы. Определите, какие объекты / таблицы будут включены. Определите, какие атрибуты / поля будут включены. Определите уникальные поля (первичные ключи). Определите отношения между таблицами. Уточните дизайн (нормализация) Заполните таблицы необработанными данными

Какой стандарт безопасности определяет NIST SP 800 53 для защиты федеральных систем США?

Специальная публикация NIST 800-53 предоставляет каталог средств управления безопасностью и конфиденциальностью для всех федеральных информационных систем США, за исключением систем, связанных с национальной безопасностью. Он опубликован Национальным институтом стандартов и технологий, который не является регулирующим органом Министерства торговли США

Что такое серия NIST 800?

Серия NIST 800 представляет собой набор документов, описывающих политику, процедуры и руководящие принципы компьютерной безопасности федерального правительства США. NIST (Национальный институт стандартов и технологий) является подразделением Министерства торговли

Каковы основные шаги оптимизатора запросов?

Этапы оптимизации запросов Оптимизация запросов включает три этапа, а именно создание дерева запросов, создание плана и создание кода плана запроса. Дерево запроса - это древовидная структура данных, представляющая выражение реляционной алгебры. Таблицы запроса представлены как листовые узлы

Каковы шаги для проверки данных?

Понимание 4 этапов проверки данных. Шаг 1. Детализируйте план. Создание дорожной карты для проверки данных - лучший способ держать проект в нужном русле. Шаг 2: Проверьте базу данных. Этот этап тестирования и проверки гарантирует, что все применимые данные присутствуют от источника к цели. Шаг 3. Проверьте форматирование данных. Шаг 4: отбор проб