- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Последнее изменение 2025-01-22 17:38.

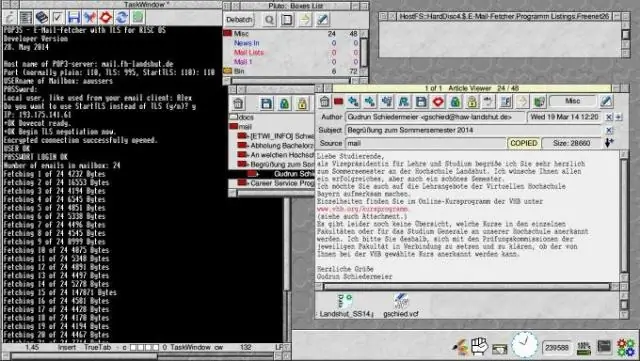

Какая служба или протокол использует протокол защищенного копирования, чтобы гарантировать передачу защищенных копий от авторизованных пользователей ? Протокол безопасного копирования ( SCP ) используется, чтобы надежно копировать Образы iOS и файлы конфигурации в SCP сервер. Для этого SCP будет использовать SSH-соединения из пользователи аутентифицирован через AAA.

Соответственно, какой тип алгоритмов требует, чтобы отправитель и получатель обменивались секретным ключом, который используется для обеспечения конфиденциальности сообщений?

Два популярных алгоритмы которые используется для обеспечения что данные не перехватываются и не изменяются (целостность данных) - это MD5 и SHA. AES - это протокол шифрования, предоставляющий данные конфиденциальность . DH (Диффи-Хеллман) - это алгоритм то есть использовал для обмен ключами . RSA - это алгоритм то есть использовал для аутентификации.

Следовательно, возникает вопрос, какие две практики связаны с обеспечением безопасности функций и производительности операционных систем маршрутизаторов? (Выберите два.)

- Установите ИБП.

- Храните безопасную копию образов операционной системы маршрутизатора.

- Отключите службы маршрутизатора по умолчанию, которые не нужны.

- Уменьшите количество портов, которые можно использовать для доступа к маршрутизатору.

Во-вторых, что такое эффективное развертывание устройств IPS и IDS в корпоративной сети?

An эффективное развертывание IPS / IDS разместить IPS прямо за пограничным маршрутизатором для фильтрации входящего и исходящего трафика корпоративный внутренний сеть . IPS и IDS технологии могут дополнять друг друга.

Как проводится смурф-атака?

В Смурф атака это распределенный отказ в обслуживании атака в котором большое количество пакетов протокола управляющих сообщений Интернета (ICMP) с поддельным исходным IP-адресом предполагаемой жертвы транслируется в компьютерную сеть с использованием широковещательного IP-адреса.

Рекомендуемые:

Что из перечисленного относится к способности компьютерного продукта или системы расширяться для обслуживания большего числа пользователей без выхода из строя?

Масштабируемость означает способность компьютера, продукта или системы расширяться для обслуживания большого числа пользователей без выхода из строя. ИТ-инфраструктура состоит только из тех физических вычислительных устройств, которые необходимы для работы предприятия

Какая сетевая служба или протокол использует TCP IP-порт 22?

Таблица 1 Общие протоколы TCP / IP и порты Протокол Номер порта TCP / UDP Secure Shell (SSH) (RFC 4250-4256) TCP 22 Telnet (RFC 854) TCP 23 Простой протокол передачи почты (SMTP) (RFC 5321) Имя домена TCP 25 Система (DNS) (RFC 1034-1035) TCP / UDP 53

Какая бумага для копирования самая лучшая?

10 лучших копий бумаги, рассмотренной в 2018 году - Buyer'sGuide Hammermill Paper, Copy Paper, 8.5 x 11 Georgia-PacificSpectrum Standard 92 AmazonBasics, 50% переработанный цветной принтер HPPrinter Paper Office 20 фунтов, 8,5 x 11, бумага для копирования и печати GP, 8,5 x 11 дюймов Копировать документы. - - 36,99 долларов США. 25,49 долларов США. 9,26 доллара США. 56,98 долларов США. 24,29 $

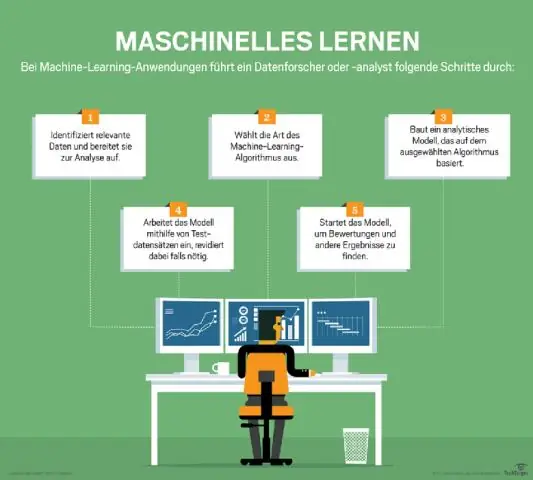

Какая служба Azure может обеспечить анализ больших данных для машинного обучения?

Описание пути обучения Microsoft Azure предоставляет надежные сервисы для анализа больших данных. Один из наиболее эффективных способов - хранить данные в Azure Data Lake Storage 2-го поколения, а затем обрабатывать их с помощью Spark в Azure Databricks. Azure Stream Analytics (ASA) - это служба Microsoft для анализа данных в реальном времени

Eigrp - это протокол состояния канала или протокол векторной маршрутизации на расстоянии?

EIGRP - это усовершенствованный протокол маршрутизации с вектором расстояния, который включает в себя функции, отсутствующие в других протоколах маршрутизации с вектором расстояния, таких как RIP и IGRP ». EnhancedInterior Gateway Protocol - это протокол динамического гибридного / расширенного вектора расстояния, который использует как свойства состояния канала, так и протокол вектора расстояния