- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Последнее изменение 2025-01-22 17:38.

NCSC определяет киберинцидент как нарушение системы безопасность политика с целью повлиять на ее целостность или доступность и / или несанкционированный доступ или попытки доступа к системе или системам; в соответствии с Законом о неправомерном использовании компьютеров (1990 г.).

В связи с этим, каков пример киберинцидента?

Наверняка компьютерная безопасность Угрозы, которым может подвергнуться ваш бизнес, включают: кибер мошенничество, включая фишинг, целевой фишинг, вишинг и китобойный промысел. атаки вредоносных программ, включая вирусы, черви, трояны, шпионское ПО, руткиты и т. д. атаки программ-вымогателей.

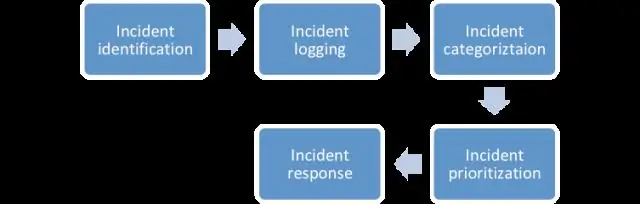

что такое план реагирования на инциденты кибербезопасности? Реакция на инцидент (IR) - это структурированная методология для обеспечение безопасности инциденты, нарушения и кибер угрозы. Четко определенный план реагирования на инциденты позволяет эффективно идентифицировать, минимизировать ущерб и снизить стоимость кибератака , при поиске и устранении причины для предотвращения будущих атак.

Также знайте, в чем разница между событием кибербезопасности и инцидентом кибербезопасности?

Безопасность Мероприятие против безопасности Инцидент . Безопасность мероприятие все, что происходит, потенциально может иметь последствия для информационной безопасности. Безопасность инцидент это безопасность мероприятие что результаты в такие повреждения, как потеря данных. Инциденты может также включать События которые не связаны с ущербом, но представляют собой реальный риск.

Каковы 4 типа кибератак?

Сегодня я опишу 10 наиболее распространенных типов кибератак:

- Атаки типа отказа в обслуживании (DoS) и распределенного отказа в обслуживании (DDoS).

- Атака «человек посередине» (MitM).

- Фишинговые и целевые фишинговые атаки.

- Атака проезжающим мимо.

- Парольная атака.

- Атака с использованием SQL-инъекций.

- Атака с использованием межсайтового скриптинга (XSS).

- Подслушивающая атака.

Рекомендуемые:

Что такое инцидент в процессе ITIL?

Что такое инцидент? ITIL определяет инцидент как незапланированное прерывание или снижение качества ИТ-услуги. Соглашения об уровне обслуживания (SLA) определяют согласованный уровень обслуживания между поставщиком и заказчиком. Инциденты отличаются как от проблем, так и от запросов

Что такое обман в кибербезопасности?

Технология обмана - это новая категория защиты кибербезопасности. Технология обмана обеспечивает более проактивную политику безопасности, пытаясь обмануть злоумышленников, обнаружить их, а затем победить их, позволяя предприятию вернуться к нормальной работе

Что такое A&A в кибербезопасности?

Оценка безопасности и авторизация DOI. Процесс A&A - это комплексная оценка и / или оценка политик информационной системы, технических / нетехнических компонентов безопасности, документации, дополнительных мер безопасности, политик и уязвимостей

Что такое моделирование угроз в кибербезопасности?

Моделирование угроз - это процедура оптимизации сетевой безопасности путем определения целей и уязвимостей, а затем определения контрмер для предотвращения или смягчения последствий угроз для системы

Что такое утечка в кибербезопасности?

Определение (я): инцидент безопасности, который происходит всякий раз, когда секретные данные попадают либо в несекретную информационную систему, либо в информационную систему с более низким уровнем классификации или другой категорией безопасности. Обоснование: разлив охватывает этот термин