- Автор Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Последнее изменение 2025-01-22 17:38.

Атаки программ-вымогателей обычно выполненный использование трояна, проникновение в систему, например, через вредоносное вложение, встроенную ссылку в фишинговом письме или через уязвимость в сетевой службе.

Точно так же можно спросить, сколько времени нужно, чтобы оправиться от атаки вымогателя?

Занимает 33 часа согласно недавнему опросу 500 лиц, принимающих решения в области кибербезопасности, проведенному Vanson Bourne, который спонсировала SentinelOne. В среднем по жертве били шесть раз.

насколько распространены атаки программ-вымогателей? Безопасность. Анализ более 230 000 атаки программ-вымогателей Исследование, произошедшее в период с апреля по сентябрь, было опубликовано исследователями кибербезопасности в Emsisoft, и на одно семейство вредоносных программ приходится более половины (56%) зарегистрированных инцидентов: «Стоп» вымогатель.

Кроме того, какой метод атаки вымогателей является наиболее распространенным?

Чаще всего хакеры распространяют программы-вымогатели через фишинговые письма . Хакеры используют тщательно продуманные фишинговые письма чтобы обманом заставить жертву открыть вложение или щелкнуть ссылку, содержащую вредоносный файл.

Можно ли удалить программу-вымогатель?

Если у вас самый простой вид вымогатель , например, поддельная антивирусная программа или поддельный инструмент очистки, вы жестяная банка как правило Удалить это, выполнив шаги в моей предыдущей вредоносной программе удаление руководство. Эта процедура включает в себя вход в безопасный режим Windows и запуск антивирусного сканера по запросу, такого как Malwarebytes.

Рекомендуемые:

Какие типы операций выполняются с сигналами?

Основные операции с сигналами включают в себя сдвиг по времени, масштабирование и реверсирование. На этом видео показан непрерывный сигнал x (t), а затем демонстрируются 4 различных примера работы с сигналом. Сдвиг во времени, сжатие, расширение и обращение рассматриваются по отдельности

Какое программное обеспечение для защиты от вредоносных программ используется для определения или обнаружения новых вредоносных программ?

Антивирусное ПО - это программное обеспечение, которое защищает компьютер от вредоносных программ, таких как шпионское ПО, рекламное ПО и черви. Он сканирует систему на наличие всех типов вредоносных программ, которым удается достичь компьютера. Программа защиты от вредоносных программ - один из лучших инструментов для защиты компьютера и личной информации

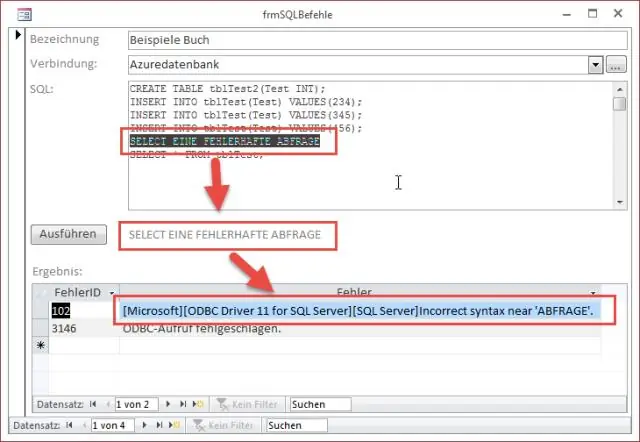

Как выполняются SQL-запросы?

Порядок выполнения оператора SELECT В SQL первым обрабатываемым предложением является предложение FROM, тогда как предложение SELECT, которое появляется первым в запросе SQL, обрабатывается намного позже. Фазы логической обработки SQL-запроса следующие: Предложение GROUP BY. Пункт HAVING

Выполняются ли тесты NUnit параллельно?

Платформа NUnit 3.0 может запускать тесты параллельно в сборке. Это полностью отдельная возможность от Engine Parallel Test Execution, хотя ее можно использовать в одном тестовом прогоне. По умолчанию параллельное выполнение не выполняется

Команды DDL выполняются автоматически?

Является ли (DDL) оператором языка манипулирования данными Autocommit? Нет. Только операторы DDL (языка определения данных), такие как create, alter, drop, truncate, автоматически фиксируются