- Автор Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:52.

- Последнее изменение 2025-01-22 17:38.

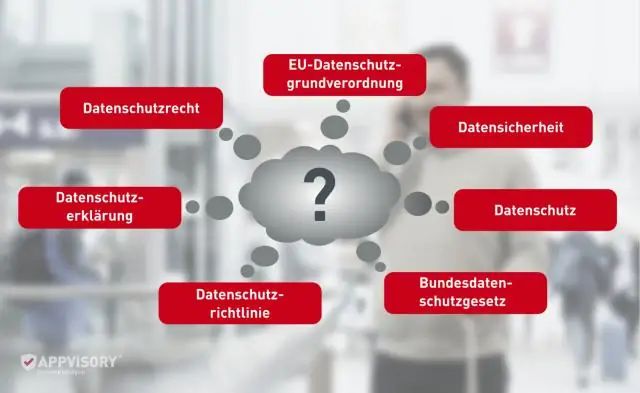

Защита данных это процесс из защита данных и включает взаимосвязь между сбором и распространением данные и технологии, общественное восприятие и ожидание конфиденциальности, а также политическая и правовая основа, окружающая это данные.

Тогда каково определение обработки персональных данных?

Обработка . “ Обработка ” личные данные относится к любым операциям, выполняемым на этом личные данные (независимо от того, автоматизированы ли эти операции или нет).

Также знайте, какие требования применяются к процессу защиты данных? Что должны содержать политика и процедура защиты данных

- Получать и обрабатывать справедливо и законно.

- Быть полученным для указанной и законной цели и не обрабатываться каким-либо образом, несовместимым с этой целью.

- Будьте адекватными, актуальными и не чрезмерными для этих целей.

- Будьте точны и всегда в курсе.

Кроме того, простыми словами, что такое защита данных?

Защита данных это процесс защиты важной информации от повреждения, компрометации или потери. Важность защита данных увеличивается по мере того, как количество данные количество созданных и хранимых ресурсов продолжает расти беспрецедентными темпами.

Что такое конфиденциальность данных и почему это важно?

Конфиденциальность данных всегда был важный . Одна компания может владеть личной информацией миллионов клиентов: данные что нужно сохранить частный чтобы личность клиентов оставалась максимально безопасной и защищенной, а репутация компании оставалась незапятнанной.

Рекомендуемые:

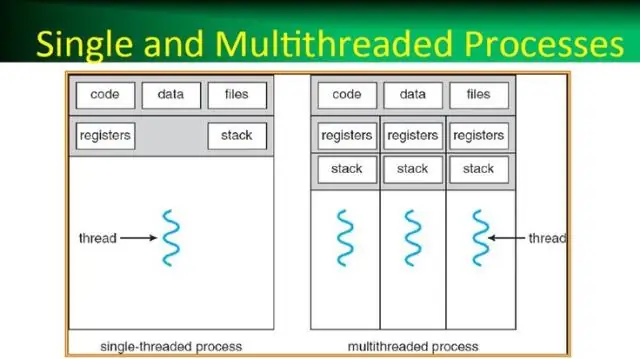

Что такое процесс в операционной системе, что такое поток в операционной системе?

Проще говоря, процесс - это исполняемая программа. Один или несколько потоков выполняются в контексте процесса. Поток - это основная единица, которой операционная система выделяет время процессора. Пул потоков в основном используется для уменьшения количества потоков приложений и обеспечения управления рабочими потоками

Что такое анализ рисков для защиты PHI?

Правило безопасности требует, чтобы субъекты оценивали риски и уязвимости в своей среде и применяли разумные и надлежащие меры безопасности для защиты от разумно ожидаемых угроз или опасностей для безопасности или целостности электронной PHI. Анализ рисков - первый шаг в этом процессе

Что такое токен защиты от подделки в MVC?

Чтобы предотвратить атаки CSRF, ASP.NET MVC использует токены защиты от подделки, также называемые токенами проверки запросов. Клиент запрашивает HTML-страницу, содержащую форму. Сервер включает в ответ два токена. Один токен отправляется в виде файла cookie. Другой помещается в скрытое поле формы

Как называется дочерний процесс, родительский процесс которого завершается раньше него?

Сиротские процессы представляют собой ситуацию, противоположную зомби-процессам, поскольку они относятся к случаю, когда родительский процесс завершается раньше, чем его дочерние процессы, которые, как говорят, становятся «осиротевшими»

Какие используются для защиты данных на мобильных устройствах?

Как защитить свое мобильное устройство за шесть шагов Используйте надежные пароли / биометрические данные. Надежные пароли в сочетании с биометрическими функциями, такими как аутентификаторы отпечатков пальцев, делают несанкционированный доступ практически невозможным. Убедитесь, что общедоступный или бесплатный Wi-Fi защищен. Используйте VPN. Зашифруйте свое устройство. Установите антивирусное приложение. Обновите программное обеспечение до последней версии